Adobe Reader/Acrobatに0-day ― 2009/12/15 17:14

また0-dayか!

2009.12.15 火曜日 - UnderForge of Lack

National Vulnerability Database (NVD) National Vulnerability Database (CVE-2009-4324)

具体的な話が分かりませんので、可能な限り他のPDFviewerに一時退避しましょう。

窓の杜 - PDF

ビューアー

窓の杜 - PDF-XChange Viewer

窓の杜 - Foxit Reader

追記

Adobe 0-day in the wild - again

エフセキュアブログ : Adobe Acrobatゼロデイ分析

【ゼロデイ攻撃】Adobe Readerの脆弱性狙うトロイの木馬、添付PDFに注意 - So-net

Adobe ReaderとAcrobatを悪用する攻撃発生、未修正の新たな脆弱性が見つかる - ITmedia News

Adobe Reader/Acrobatにゼロデイ脆弱性、最新版にも影響 -INTERNET Watch

Security Advisory APSA09-07 update - Adobe Product Security Incident Response Team (PSIRT)

緩和策

JavaScript のブラックリストフレームワークについて(Acrobat/Adobe Reader 8-9)

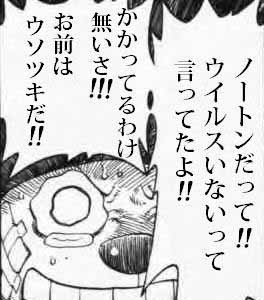

……やってられるかよ(ノ-_-)ノ~┻━┻

MSがIndeoコーデックの攻撃防止策、脆弱性は修正せず - ITmedia News

セキュリティホール memoや UnderForge of Lack(2009.12.12 土曜日)を 読まれている方には今更なのですが、Gumblarは相変わらず……というよりウイルス関連は年末年始にかけて活発になりますので、より一層の注意が必要になります。

エフセキュアブログ : SQLインジェクション攻撃のニューウェーブ

FFXI(仮) インジェクション

トロイの木馬『Buzus』、感染サイトは12万5000以上に - japan.internet.com

ZeuS/zbot - VISAカードの不正利用警告を騙って - cNotes: Current Status Notes

Amazon Web Serviceを利用した攻撃 - cNotes: Current Status Notes

MyDoom、Bagle対NetSky --作者同士がウイルスコードで「罵り合い」 - CNET Japan

Gumblarも頑張りすぎで困ります……

GENOウイルススレ ★23

私なら、サーバの管理会社に連絡するとかhttp://www.google.com/safebrowsing/report_badware/にお知らせwするとかして直接関わらないようにしたいなぁ。

Gumblar攻撃再開(要注意)の対策はGumblar以外にも効果があります。インストールしたソフトはきちんと管理しましょう。

えっと、勘違いないように改めて言っておきますが、うちはセキュリティ関連ブログではありません。見かけた情報を貼ってるだけのただの素人です。

このブログを情報源にとか考えるのは危険ですからやめてねと。

(セキュリティホールmemoなどを情報源にしてくださいな)

アメーバあしあとちょう - セキュリティホール memo

「アメーバなう」どころか(あとついでに|ぼくはまちちゃん!)Amebaブログにもありましたよとw

どこかでみたような「アメーバなう」、即CSRFの餌食に - スラッシュドット・ジャパン

追記

ぼくの名前をかたったウイルス?|ぼくはまちちゃん!(アメーバ)

[memo:9718] セブン&アイの通販サイトの脆弱性 - セキュリティホール memo

セブン&アイの通販サイトで価格の誤表示、原因は入力作業ミスか - ITpro

↓

カジ速 | セブンネットショッピング、会員の個人情報がダダ漏れ。さらにネラーに注文番号の規則性を解析される

↓

カジ速 | セブンアンドワイ、XSS脆弱性が見つかる。また社員が2chを覗いていたことが判明

ニュース速報にスレたったのは知ってたけれど、追いかける元気がなかった。

こういう事がある度、ネット上にも現実社会のように、ルールや法律が必要だという考えも示したとか寝言を言ってる暇があるなら、企業のサイトに改竄および漏洩が発生した場合は速やかにサイトを閉鎖しなければならないっていうルールを現実社会の方に作れよボケ!と思ってしまうのです。

2009.12.15 火曜日 - UnderForge of Lack

[IN ZERO DAY]

New Adobe Reader and Acrobat Vulnerability

Adobe received reports of a vulnerability in Adobe Reader and Acrobat 9.2 and earlier versions being exploited in the wild.

National Vulnerability Database (NVD) National Vulnerability Database (CVE-2009-4324)

Unspecified vulnerability in Adobe Reader and Acrobat 9.2 and earlier has unknown impact and attack vectors, as exploited in the wild in December 2009.

具体的な話が分かりませんので、可能な限り他のPDFviewerに一時退避しましょう。

窓の杜 - PDF

ビューアー

窓の杜 - PDF-XChange Viewer

窓の杜 - Foxit Reader

追記

Adobe 0-day in the wild - again

The bug requires JavaScript. Turning off JavaScript support appears to be your best defense.JavaScriptを切ればいいらしい。参考:AcrobatのJavaScriptを無効 - INTERNET Watch

エフセキュアブログ : Adobe Acrobatゼロデイ分析

AcrobatのJavaScriptオプションを無効にすれば、問題は若干軽減されるかもしれない。

【ゼロデイ攻撃】Adobe Readerの脆弱性狙うトロイの木馬、添付PDFに注意 - So-net

脆弱性はJavaScript周辺にあるとみられ、Adobe ReaderのJavaScript(Acrobat JavaScript)を無効にすることが推奨される。信頼できるPDFファイル以外、開かないことはもちろんである。

Adobe ReaderとAcrobatを悪用する攻撃発生、未修正の新たな脆弱性が見つかる - ITmedia News

脆弱性を突いた悪質なPDFが電子メールの添付ファイルとして出回っているという。

(中略)

当面の回避策としてセキュリティ各社は、AcrobatとReaderのJavaScriptを無効にし、不審なPDFファイルを開かないなどの対策を促している。

Adobe Reader/Acrobatにゼロデイ脆弱性、最新版にも影響 -INTERNET Watch

US-CERTでは、脆弱性が修正されるまでの対策として、Windowsのデータ実行防止(DEP)機能を有効にすることや、Adobe Reader/AcrobatのJavaScript機能を無効にすること、Webブラウザ上でPDFファイルを自動的に開かないように設定することなどを推奨している。メールに添付されたPDFを開く際も差し出し人をよく確認してねと。

Security Advisory APSA09-07 update - Adobe Product Security Incident Response Team (PSIRT)

Adobe plans to make available an update to Adobe Reader and Acrobat by January 12, 2010 to resolve the issue.0-dayは最低でも2010/01/12まで続くと

緩和策

JavaScript のブラックリストフレームワークについて(Acrobat/Adobe Reader 8-9)

JavaScript ブラックリストフレームワークを利用したセキュリティリスク軽減(Acrobat/Adobe Reader)

- レジストリエディタを起動します。

- 以下のキーに移動します。

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Adobe\<Adobe Acrobat または Acrobat Reader>\<バージョン>\FeatureLockDown\cJavaScriptPerms

※ サブキーに「cJavaScriptPerms」が存在しない場合は作成します。- 「cJavaScriptPerms」キーを右クリックし、[新規] - [文字列値] を選択します。

- 値の名前に「tBlackList」と入力します。

- 「tBlackList」値を右クリックして [修正] を選択します。

- [値のデータ] テキストボックスにブロックする API を入力します。複数入力する場合はパイプ(|)で区切ります。

例 : <オブジェクト名>.<API 名>

Util.CharToByte|App.alert|Collab.getIcon- レジストリエディタを終了し、Acrobat/Adobe Reader を再起動します。

……やってられるかよ(ノ-_-)ノ~┻━┻

MSがIndeoコーデックの攻撃防止策、脆弱性は修正せず - ITmedia News

Microsoftは脆弱性自体を修正するのではなく、同コーデックをブロックして攻撃経路をふさぐ措置を取っている。

(中略)

影響を受けるのはWindows 2000、Windows XP、Windows Server 2003で、自動更新を有効にしている場合、更新プログラムが自動的にインストールされる。

セキュリティホール memoや UnderForge of Lack(2009.12.12 土曜日)を 読まれている方には今更なのですが、Gumblarは相変わらず……というよりウイルス関連は年末年始にかけて活発になりますので、より一層の注意が必要になります。

エフセキュアブログ : SQLインジェクション攻撃のニューウェーブ

FFXI(仮) インジェクション

トロイの木馬『Buzus』、感染サイトは12万5000以上に - japan.internet.com

ZeuS/zbot - VISAカードの不正利用警告を騙って - cNotes: Current Status Notes

Amazon Web Serviceを利用した攻撃 - cNotes: Current Status Notes

MyDoom、Bagle対NetSky --作者同士がウイルスコードで「罵り合い」 - CNET Japan

Gumblarも頑張りすぎで困ります……

GENOウイルススレ ★23

- 131 名前:名無しさん@お腹いっぱい。[sage] 投稿日:2009/12/11(金) 17:39:09

- 133 名前:名無しさん@お腹いっぱい。[sage] 投稿日:2009/12/11(金) 17:49:17

- 135 名前:名無しさん@お腹いっぱい。[sage] 投稿日:2009/12/12(土) 02:50:48

- 147 名前:名無しさん@お腹いっぱい。[sage] 投稿日:2009/12/14(月) 01:43:09

- 148 名前:名無しさん@お腹いっぱい。[sage] 投稿日:2009/12/14(月) 18:54:20

私なら、サーバの管理会社に連絡するとかhttp://www.google.com/safebrowsing/report_badware/にお知らせwするとかして直接関わらないようにしたいなぁ。

Gumblar攻撃再開(要注意)の対策はGumblar以外にも効果があります。インストールしたソフトはきちんと管理しましょう。

えっと、勘違いないように改めて言っておきますが、うちはセキュリティ関連ブログではありません。見かけた情報を貼ってるだけのただの素人です。

このブログを情報源にとか考えるのは危険ですからやめてねと。

(セキュリティホールmemoなどを情報源にしてくださいな)

アメーバあしあとちょう - セキュリティホール memo

「アメーバなう」どころか(あとついでに|ぼくはまちちゃん!)Amebaブログにもありましたよとw

どこかでみたような「アメーバなう」、即CSRFの餌食に - スラッシュドット・ジャパン

追記

ぼくの名前をかたったウイルス?|ぼくはまちちゃん!(アメーバ)

ぼくの名前をかたったウイルスがアメブロに広まっていたみたいなので、活用してたのかwww

ちょっとだけ調べてみたよ。

(中略)

さて、この犯人なんだけど、ぼくの名前を真似るにあたって

どうやらぼくのアメブロも見に来てくれていたみたい。

なんでって、ちょっと前にぼくが自分のブログに設置しておいた

「アメーバあしあとちょう」で、しっかりとペタを残してくれていたから…。

[memo:9718] セブン&アイの通販サイトの脆弱性 - セキュリティホール memo

セブン&アイの通販サイトで価格の誤表示、原因は入力作業ミスか - ITpro

↓

カジ速 | セブンネットショッピング、会員の個人情報がダダ漏れ。さらにネラーに注文番号の規則性を解析される

↓

カジ速 | セブンアンドワイ、XSS脆弱性が見つかる。また社員が2chを覗いていたことが判明

ニュース速報にスレたったのは知ってたけれど、追いかける元気がなかった。

またノーガード戦法だろと思ったらスルー戦法だったとは恐ろしやw

- 959 名前: 下敷き(catv?)[] 投稿日:2009/12/13(日) 19:36:22.06 ID:nsN61RWH

こういう事がある度、ネット上にも現実社会のように、ルールや法律が必要だという考えも示したとか寝言を言ってる暇があるなら、企業のサイトに改竄および漏洩が発生した場合は速やかにサイトを閉鎖しなければならないっていうルールを現実社会の方に作れよボケ!と思ってしまうのです。

__ /{ __

/⌒Y V´ ∠_ げ お

/ /⌒\ /⌒ヽ. ん ち

_ノ ′ _Y/_ \_ き こ

. `ア V ,∠ ニ==ミ }ノ<´ と ん

. / / `ヽ ヽ も だ

{ / ヽ } い り

、_ノ ,′// /{ ハ ハ ハ { い も

`T l |/ ハ { }/ | |}` が し

. ヽ.| | 二.._\{ _..二| l/ た な

八 `T弋_フ 弋_フ j /{ い い

_/ヽ{` ノイ>―- 、 ° し

/ ,二`>-へ二、 -<´ ヽ

ヽ、 く/_ \ \>J) ノ

二二二二二,二二二二二二二二二二二二二二二

/ ,.へ ヽ

| ̄| | ̄| | ̄| | ̄| | ̄| | ̄| | ̄| | ̄| | ̄| | ̄| | ̄| |

コメント

トラックバック

このエントリのトラックバックURL: http://puppet.asablo.jp/blog/2009/12/15/4758150/tb

※なお、送られたトラックバックはブログの管理者が確認するまで公開されません。

コメントをどうぞ

※メールアドレスとURLの入力は必須ではありません。 入力されたメールアドレスは記事に反映されず、ブログの管理者のみが参照できます。

※投稿には管理者が設定した質問に答える必要があります。